python编写,开源

检测方式

基于布尔的盲注检测

基于时间的盲注检测

基于错误的检测

基于union的检测

基于堆叠的检测

优点

数据库直连 -d

cookie过期后自动更新cookie信息

可以限速:最大并发,延迟发送

可以与burpsuit、Google结合使用

支持basic,digest,ntlm,ca身份认证

与metasploit结合使用,基于数据库服务进程提权和上传执行后门

安装

apt-get install git

git clone https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

升级

sqlmap --update 更新

git pull

目标url

对目标URL进行检测,-u

或者对URL指定的变量进行检测,-p ,比如对username这个变量进行检测

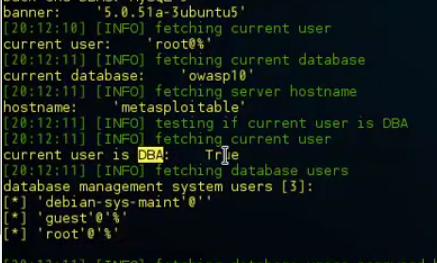

加-f检查指纹信息

回车开始检查,扫描的结果在/root/.sqlmap/output目录下,在linux环境中以'.'开头的都是隐藏文件

设置之后开始扫描,有用的信息以高亮显示

可以看出来用注入漏洞

加 --users获取账户信息

获取到了账号信息

加--banner获取目标数据库版本号

--dbs 查看目标数据库管理系统里面包含哪些库

加--schema 查看数据库里面的所有表

加-a,查看数据库用户信息

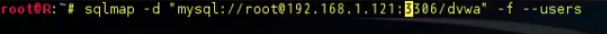

sqlmap作为数据库客户端直接连接数据库服务器,要先获取到账号和密码,端口

sqlmap -d "mysql://root:password@IP:PORT" -f --users

扫描多个url地址,可以放到一个文件里面一起扫描

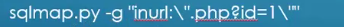

用google搜索扫描,查找所有Google搜索到的包含php$id=1的url

使用http请求文件(burpsuit)

启动burpsuit代理,在浏览器中登陆,提交post请求

在burpsuite中截获了这个请求,将请求头中的的数据部分复制

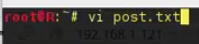

新建一个文件

把复制的内容粘贴保存

使用这个文件进行扫描

回车执行

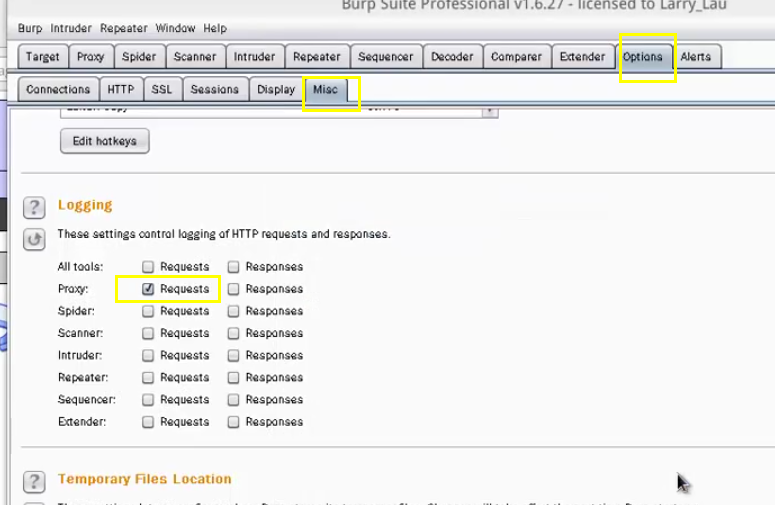

使用burpsuite 的log文件进行扫描

让burpsuite生成log文件

当提交登陆请求时,生成log文件

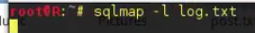

针对日志文件进行扫描

加--force-ssl,做对HTTPS的扫描